امروز با معرفی تکنیک های بدست آوردن اطلاعات از هدف هک و نفوذ یا انواع Enumeration در خدمت شما عزیزان هستیم. در مقاله قبلی در وب سایت توسینسو با مفهوم Enumeration چیست و درک چگونگی دریافت اطلاعات و اهمیت بدست آوردن اطلاعات دقیق از هدف هک و نفوذ صحبت کردیم. امروز می خواهیم در خصوص انواع Enumeration یا انواع تکنیک های کسب اطلاعات از هدف حمله هکری صحبت کنیم ، پس تا انتها با ما باشید.

نوع 1 : NetBIOS Enumeration چیست؟

اولین نوع از انواع Enumeration از طریق سرویس NetBIOS انجام می شود. اولین گامی که یک مهاجم برای Enumeration از یک سیستم ویندوزی برمی دارد سوء استفاده کردن از NetBIOS API است. همانطور که به عنوان یک متخصص امنیت می دانید NetBIOS مخفف کلمه های Network Basic Input Output System است و توسط شرکت IBM با همکاری شرکت های Sytek طراحی و تولید شده است.

- بیشتر بخوانید : آموزش Enumeration و تکنیک های دریافت اطلاعات از هدف نفوذ

در واقع NetBIOS به عنوان یک API یا Application Programming Interface برای فراهم کردن دسترسی ساده تر به منابع شبکه مورد استفاده قرار می گرفت و بر همین مبنا برای استفاده در شبکه های داخلی LAN ساخته شد. ساختار نامگذاری NetBIOS با استفاده از یک رشته کاراکتر ASCII انجام می شود که هر دستگاه در شبکه بعد از گرفتن آدرس IP از آن استفاده می کند ، 15 کاراکتر ابتدای آن برای نامگذاری دستگاه و شانزدهیم کاراکتر به عنوان رکورد نام یا سرویس استفاده می شود. مهاجمین از NetBIOS برای Enumerate کردن موارد زیر استفاده می کنند :

- بدست آوردن لیست کامپیوترهای شبکه که دارای منابع به اشتراک گذاری شده هستند

- بدست آوردن Policy های اعمال شده در شبکه به همراه برخی پسوردها

اگر مهاجم سیستم عامل ویندوزی را پیدا کند که شماره پورت 139 آن باز باشد ، می تواند بررسی کند که آیا منابعی بر روی آن سیستم وجود دارند که بتوانیم آن را مشاهده و یا بعضا به آنها دسترسی داشته باشیم یا خیر ، البته به این موضوع توجه کنید که برای اینکه Enumerate شدن از طریق NetBIOS به درستی انجام شود مهم است که سرویس file and printer sharing فعال شده باشد.

با استفاده از تکنیک های زیر مهاجم می تواند به منابعی که بر روی سرور هدف وجود دارد دسترسی پیدا کند ، دو حمله کلی در این نوع Enumeration وجود دارد ، یا مهاجم دسترسی Read و Write بدست می آورد یا اینکه می تواند حمله Denial Of Service یا تکذیب سرویس بر روی سیستم هدف انجام دهد . در Enumerate کردن سرویس NetBIOS شما Code های مختلفی را باید بدانید ، با بازگشت داده شدن هر یک از این کدها شما می توانید متوجه شوید که چه سرویسی بر روی سرور هدف وجود دارند ، به این کدها در اصطلاح Suffix هم گفته می شود برای مثال :

-

کد 00 مربوط به نام کامپیوتر یا Hostname مقصد است

-

کد 01 مربوط به نام دومین یا Domain Name مقصد است

-

کد 03 مشخص کنند این است که سرویس Messenger در سیستم مقصد فعال است

-

کد 20 به معنی فعال بودن سرویس Server در مقصد است

-

کد 1D به معنی Browser Name کامپیوتر مقصد است

-

کد 1B به معنی تایم سرور یا PDC سرور کامپیوتر مقصد است

-

...

به این نکته توجه کنید که در IPv6 دیگر چیزی به نام NetBIOS وجود ندارد و این سرویس به کلی فعال نیست.

نوع 2 : LDAP Enumeration چیست؟

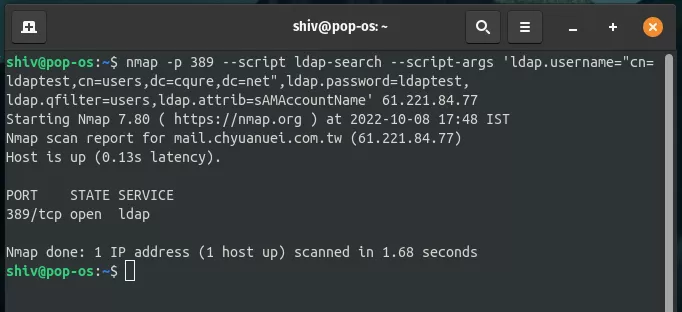

یکی از پرکاربردترین پروتکل های مورد استفاده در شبکه که امکان Enumeration را به ما می دهد LDAP است. LDAP مخفف کلمه های Lightweight Directory Access Protocol می باشد و این پروتکل در بزرگترین پایگاه داده های نگهداری و مجتمع سازی Object های شبکه مثل اکتیودایرکتوری مورد استفاده قرار می گیرد. LDAP یک پایگاه داده است و این پایگاه داده قابلیت پرسش و پاسخ یا Query گرفتن دارد.

می توان با استفاده از این روش دسترسی به داده های موجود در پایگاه داده دست پیدا کرد. ساختار دایرکتوری سرویس ها در دنیا یک ساختار استاندارد و سلسله مراتبی است و مثل ساختارهای سازمانی است که در اکثر شرکت ها و سازمان ها مشاهه می کنید. LDAP یکی از سرویس هایی است که قابلیت یکپارچه شدن با سرویس DNS و انجام Query های اسم خیلی سریع را دارد. LDAP بصورت معمول بر روی پورت 389 کار می کند و امکان Query گرفتن از خودش را بصورت پیشفرض ارائه می دهد .

برخی اوقات این امکان وجود دارد که با وجود پیکربندی های نادرست این سرویس امکان Query گرفتن از اطلاعات توسط افراد ناشناس فراهم می شود و مهاجم می تواند با استفاده از Query اطلاعات بسیار خوبی از جمله Username ها ، آدرس ها ، اطلاعات سازمانی و ... را از طریق اطلاعات موجود در این دایرکتوری سرویس که معمولا اکتیودایرکتوری است بدست بیاورد. این اطلاعات می تواند بعدا برای مصارف مهندسی اجتماعی و ... مورد استفاده قرار بگیرد.

LDAP Enumeration در واقع به فرآیندی گفته می شود که شما به عنوان یک مهاجم می توانید اطلاعات مربوط به username ها و ... را راه دور دریافت کنید . شما می توانید در شبکه های مبتنی بر اکتیودایرکتوری قابلیت Enumeration را غیرفعال کنید ، این قابلیت به مهاجم امکان Cache کردن اطلاعات بسیاری را بر روی سیستم خودش می دهد. اطلاعات مربوط به کاربران ، گروه ها ، share های شبکه ، ایمیل ها ، آدرس ها ، شماره تلفن ها و ... از این طریق قابل دسترس هستند.

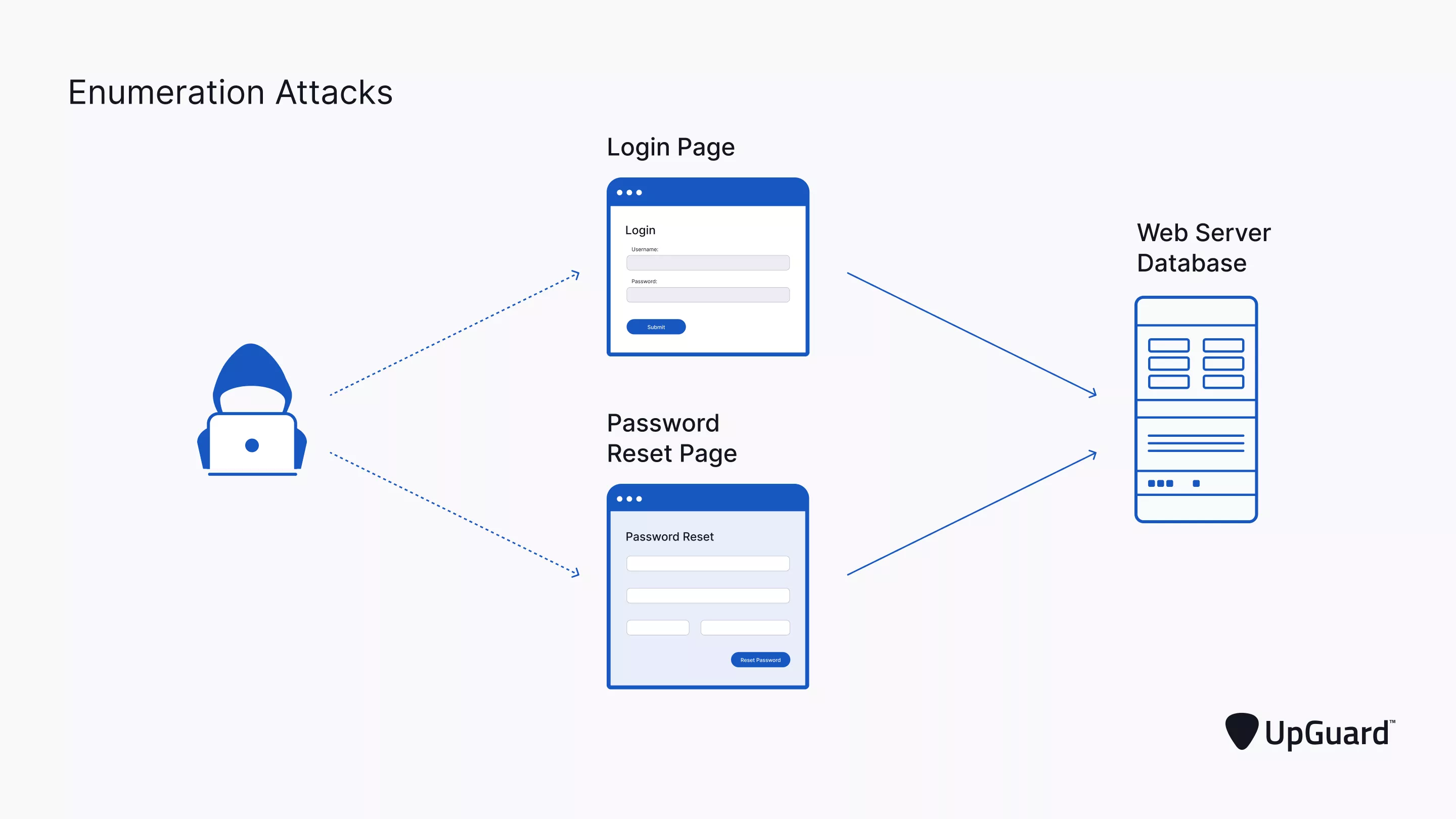

نوع 3 : Email Enumeration چیست؟

بصورت معمول هر آدرس ایمیل از دو قسمت تشکیل شده است ، قسمت اول که نام کاربری یا Username است و قسمت دوم که نام دومین یا Domain Name است. در واقع همانطور که می دانید ساختار یک آدرس ایمیل بصورت username@domainname.com است .

تصور کنید که یک آدرس ایمیل به شکل m.nasiri@tosinso.com داریم در این ساختار مشخص است که m.nasiri یک نام کاربری و domainname.com آدرس دومین مورد استفاده است که با علامت @ از هم جدا شده اند. بعضا با استفاده از این ساختار می توان به نام کاربری های داخلی شبکه نیز پی برد و ساختار نامگذاری username ها را حدس زد. شما با استفاده از گرفتن اطلاعات کاربران می توانید ساختار ایمیل های هر کاربر در سازمان را تشخیص بدهید.

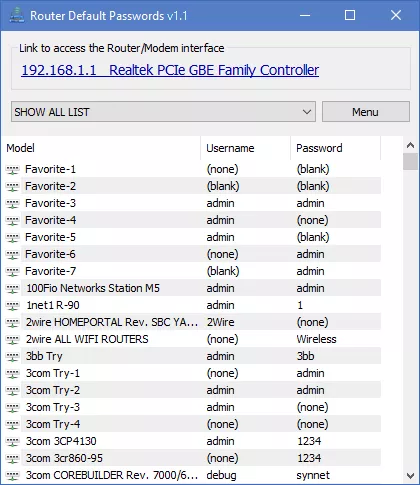

نوع 4 : Default Password Enumeration چیست؟

تجهیزاتی مثل سویچ و روتر و Access Point ها و حتی برخی نرم افزارها بصورت پیشفرض دارای پسورد هستند که این پسورد معمولا در هر نوع محصول تقریبا مشابه است. حتی بعضا برخی نرم افزارهای آنلاین نیز برای ایجاد دسترسی های پیشفرض از یک سری Username و Password پیشفرض استفاده می کنند. در بسیاری اوقات پیش می آید که کاربران بدون توجه به اینکه بایستی این رمزعبورها تغییر کند از همان رمز عبور پیشفرض نرم افزار بصورت همیشگی استفاده کرده و آنها را تغییر نمی دهند.

خوب این طبیعی است که وقتی شما پسورد پیشفرض یک دستگاه یا نرم افزار را تغییر نمی دهید باید انتظار داشته باشید که یک هکر نیز بتواند از آن برای حمله کردن به شما استفاده کند یا ریسک این را باید بپذیرید که هر کسی بتواند با این نام کاربری و رمز پیشفرض از سیستم شما سوء استفاده کند. وب سایت های زیادی هستند که لیستی از پسوردهای پیشفرض دستگاه های مختلف با مدل های مختلف را بصورت آنلاین در اختیار همه قرار می دهند.

فراموش نکنید که حتما برای نرم افزارها و سخت افزارهای خود بلافاصله بعد از پیکربندی اولیه پسورد و نام کاربری متفاوتی از آنچه پیشفرض استفاده می شده است استفاده کنید. برای مثال چند نفر از شما پسورد و نام کاربری روتر خانگی خودش را Admin و Admin همچنان نگه داشته است و توجهی به تغییر دادن آن نکرده است ؟

با دسترسی پیدا کردن یک مهاجم می توان از این حفره ها و آسیب پذیری های امنیتی در وهله اول برای Enumeration و در وهله دوم برای پیدا کردن دسترسی های بیشتر استفاده کرد. در زیر لیستی از وب سایت هایی که پسورد های پیشفرض را به شما معرفی می کنند را مشاهده می کنید :

http://www.defaultpassword.com/

https://cirt.net/passwords

http://www.routerpasswords.com/

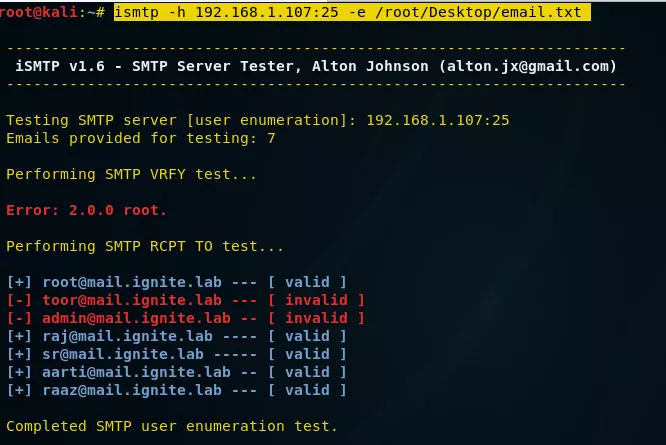

نوع 5 : SMTP Enumeration چیست؟

قطعا می دانید که سرویس SMTP کاربرد ارسال ایمیل را بر عهده دارد و اگر این سرویس به درستی پیکربندی نشده باشد به دستوراتی که از طریق خط فرمان یا نرم افزارهای مربوطه ارسال می شوند پاسخ هایی می دهد که می تواند در فرآیند Enumeration مورد استفاده قرار بگیرند. EMTP Enumeration به شما اجازه می دهد که کاربران معتبر بر روی SMTP سرور را شناسایی کنید. اینکار با استفاده از دستورات Built-In ای که درون سرویس SMTP قرار گرفته اند امکانپذیر است. این سه دستور به شرح زیر هستند :

- دستور VRFY : این دستور برای بررسی اعتبار کاربران یا در اصطلاح بررسی Validity کاربران استفاده می شود

- دستور EXPN : این دستور برای بررسی آدرس های Delivery و همچنین لیست ایمیل ها استفاده می شود

- دستور RCPT TO : این دستور دریافت کنندگان یک پیام را تعریف می کند

STMP سرورهای مختلف بصورت متفاوتی اعتبار یا عدم اعتبار هر کدام از این دستورات پاسخ می دهند بنابراین با تجزیه و تحلیل کردن خروجی این دستورات می توان براحتی کاربران معتبر بر روی آن SMPT سرور را شناسایی کرد. همچنین مهاجم می تواند بصورت مستقیم با خود SMTP سرور نیز ارتباط بگیرد و دستورات را با استفاده از Telnet بر روی سرور مورد نظر ارسال کند که معمولا به شکل زیر انجام می شود ، برای مثال دستور زیر استفاده از SMTP VRFY با استفاده از Telnet بر روی یک SMTP سرور را نشان می دهد :

$ telnet 10.1.1.1

Trying 10.1.1.1

Connected to 10.1.1.1

Escape character ‘^]’.

220 NYmailserver ESMTP Sendmail 8.9.3

HEO

501 HELO requires domain address

HELO x

250 NYmailserver Hello [10.0.0.86] , please to meet you

VRFY Mohammad

250

Super-User

VRFY Hossein

550 Hossein… User unknown

حالا همان حالت را با دستور SMTP EPN تست می کنیم :

$ telnet 10.1.1.1

Trying 10.1.1.1…

Connected to 10.1.1.1.

Escape character is ‘^]’.

220 NYmailserver ESMTP Sendmail 8.9.3

HELO

501 HELO requires domain address

HELO x

250 NYmailserver Hello [10.0.0.86] , please to meet you

EXPN Mohammad

550 Super-User

EXPN Hossein

550 Hossein… User unknown

و در نهایت مثالی از خروجی دستور SMTP RCPT TO با استفاده از Telnet :

$ telnet 10.1.1.1

Trying 10.1.1.1 …

Connected to 1.1.1.1.

Escape character is ’^]’.

220 NYmailserver ESMTP Sendmail 8.9.3

HELO

501 HELO requires domain address

HELO x

250 NYmailserver Hello [10.0.0.86], pleased to meet you

MAIL FROM:Mohammad

250 Mohammad… Sender ok

RCPT TO:Ali

250 Ali…Recipient ok

RCPT TO:Hossein

550 Hossein… User unknown

نوع 6 : SNMP Enumeration چیست؟

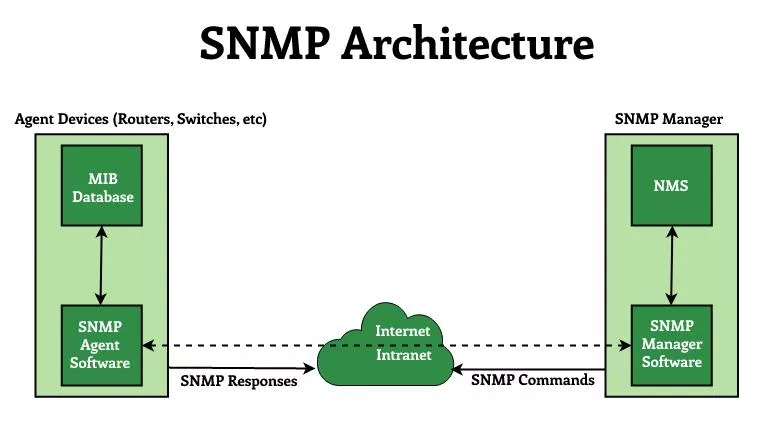

قطعا اگر این مطلب را در مورد هک و امنیت مطالعه می کنید با کاربرد پروتکل SNMP آشنایی دارید اما بصورت خلاصه SNMP یک پروتکل لایه Application است که بصورت UDP کار کرده و برای مدیریت و نگهداری تجهیزاتی مثل روتر ، سویچ ، فایروال ، UPS و تجهیزاتی از این قبیل مورد استفاده قرار می گیرد.

SNMP دارای یک سری Agent می باشد که بر روی سخت افزارهایی که در شبکه مبتنی بر پروتکل IP فعالیت می کنند فعال شده و اجرا می شود ، طبیعتا چنین Agent هایی برای سیستم عامل های ویندوز و خانواده لینوکس نیز طراحی و وجود دارند و این پروتکل منحصر به استفاده در تجهیزات نمی باشد.

بر اساس تعاریفی که تا کنون از فرآیند Enumeration در هک قانونمند داشته ایم تعریف واژه SNMP Enumeration بدست آوردن اطلاعات حسابهای کاربری و تجهیزات و و حتی Process هایی است که بر روی کامپیوتر هدف وجود دارند ، می باشد. دو نوع جزء نرم افزاری در زمانیکه شما با استفاده از پروتکل SNMP ارتباط برقرار می کنید بکار گرفته می شوند که اولین جزء SNMP Agent و دومین آن SNMP Management Station می باشد.

- بیشتر بخوانید : شناخت 4 روش مقابله با حمله Enumeration در هک و نفوذ

SNMP Agent در واقع قسمتی از این پروتکل است که بر روی سخت افزارها و سیستم عامل ها فعالیت می کند و گزارش ها را دریافت و ارسال می کند و SNMP Management Station جزئی است که اطلاعات را از Agent دریافت و به کاربر نمایش می دهد ، به زبان ساده Station همان نرم افزار مانیتورینگی است که شما در شبکه معمولا استفاده می کنید.

تقریبا همه دستگاه ها و تجهیزاتی که در شبکه های امروزی مورد استفاده قرار می گیرند از SNMP پشتیبانی می کنند و دارای SNMP Agent می باشند و به همین طریق قابل مدیریت و نظارت توسط SNMP Management Station می باشند. مکانیزم کاری بسیار ساده است ، SNMP Management Station درخواست خودش را به سمت دستگاهی که SNMP Agent دارد ارسال می کند و دستگاه بعد از پردازش درخواست توسط SNMP Agent پاسخ مناسب را به سمت Management Station ارسال می کند. هم درخواست ها و هم پاسخ ها در واقع تنظیماتی هستند که بر روی نرم افزار Agent انجام می دهیم.

البته در نظر داشته باشید که برخی متغیرها توسط SNMP Management station قابل تغییر هستند و پیکربندی می شوند. تقریبا هر اتفاق یا رویدادی که بر روی SNMP Agent رخ بدهد برای Management Station ارسال می شود از کوچکترین خطاهای سیستمی گرفته تا Reboot شدن سیستم یا هر اتفاق دیگر به اطلاع سیستم مدیریتی و نظارتی SNMP می رسد. SNMP دارای دو پسورد است که ما آنها را به نام Community String می شناسیم و هر دوی آنها می توانند هم برای دسترسی و هم برای انجام تغییرات بر روی SNMP Agent مورد استفاده قرار بگیرند ، این پسوردها به عنوان Read Community و Read//Write Community شناسایی می شوند.

Read Community String همانطور که از نامش پیداست فقط برای ارسال درخواست از طریق سیستم مدیریتی و دریافت پاسخ از Agent مورد استفاده قرار می گیرد و هیچ کاربردی در خصوص انجام تغییرات بر روی دستگاه ندارد ، در واقع این نوع پسورد بیشترین استفاده را در SNMP دارد و صرفا جنبه اطلاع رسانی و مدیریتی و نظارتی دارد ، تمامی تنظیمات سیستم Agent با این روش و با این پسورد قابل مشاهده و نظارت است.

اما Read//Write Community String همانطور که مجددا از نامش پیداست هم قابلیت های Read Community String را دارد و هم این امکان را دارد که تغییراتی را بر روی سیستم Agent اعمال کند . معمولا از Read Community به عنوان رشته عمومی یا Public و از Read//Write Community به عنوان رشته خصوصی یا Private نام برده می شود.

در بیشتر موارد به دلیل سهل انگاری مدیرهای شبکه Community String ها بعد از فعال سازی این سرویس تغییر نمی کنند و بصورت پیشفرض وجود دارند و در اصطلاح فنی Default Password هستند. در اینجاست که مهاجمین می توانند با استفاده از این آسیب پذیری و اتصال به سیستم ها اطلاعات بسیار مفید و کاربردی از سیستم هدف به دست بیاورند که در فرآیند Enumeration می تواند بسیار موثر باشد.

اگر سهل انگاری مدیر تا حدی باشد که پسورد Read//Write Community را نیز بصورت پیشفرض فعال کرده باشد این احتمال برای مهاجم وجود دارد که حتی بتواند پیکربندی سیستم مورد نظر را نیز تغییر بدهد . اطلاعاتی از قبیل تنظیمات و پیکربندی دستگاه ، Share های شبکه ، مسیریاب ها ، منابع شبکه و ... حتی ARP Table و Routing Table و ... در سوء استفاده کردن از این سرویس قابل دستیابی برای مهاجمین می باشد. دسترسی به اطلاعات مربوط به SNMP با استفاده از ابزارهای بسیار زیادی ممکن است که یکی از انها که برای SNMP Enumeration بصورت ویژه مورد استفاده قرار می گیرد SNMPUtil می باشد .

نوع 7 : NTP Enumeration چیست؟

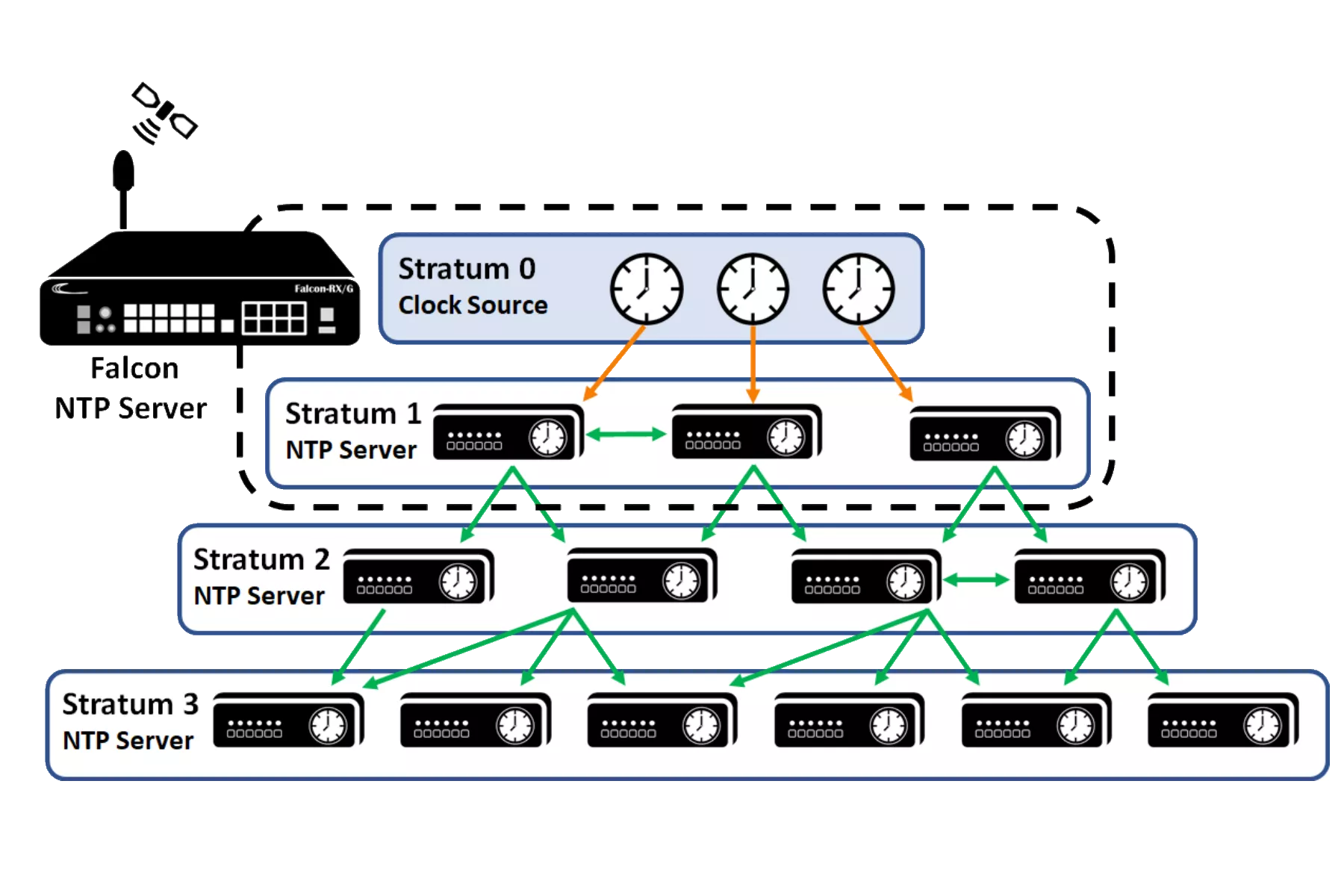

قبل از اینکه در خصوص Enumeration از این سرویس بپردازیم بایستی دقیقا متوجه باشیم که این سرویس چیست و چه کاری انجام می دهد. NTP مخفف کلمه های Network Time Protocol می باشد و سرویسی است که مسئولیت اعلام زمان دقیق برای سیستم ها را بر عهده دارد ، برخی از سرویس های شبکه برای احراز هویت و بسیاری از مسائل دیگر نیاز به این سرویس دارند.

در شبکه های مبتنی بر سیستم عامل ویندوز سرور معمولا سرور Domain Controller اصلی به عنوان NTP شناخته می شود. همانند سرویس SMTP سرویس NTP نیز از آن دسته از سرویس هایی است که بیشتر از 20 سال عمر دارد. در حال حاضر سرورهای بسیاری در دنیا وجود دارند که مسئولیت Time Server در دنیا را بر عهده دارند.

مکانیزم کاری این سرویس بصورت Server و Client است و طبیعی است که سرور می تواند اطلاعاتی از کلاینت هایی که به آن متصل می شوند را در اختیار داشته باشد که در اینجاست که امکان انجام فرآیند NTP Enumeration برای بدست آوردن اطلاعات ممکن است. سرویس NTP بصورت کلی برای برقراری ارتباط از پورت 123 بصورت UDP استفاده می کند.

سرورهای NTP که در اینترنت استفاده می شوند تا 10 میلی ثانیه زمان را می توانند نگهداری کنند اما همین زمان در شبکه های داخلی با توجه به نیاز به دقت بیشتر به 200 میکروثانیه می رسد و دقت به شدت افزایش پیدا می کند. در فرآیند NTP Enumeration شما می توانند لیستی از Host هایی که به NTP متصل شده اند را پیدا کنید و همچنین آدرس های IP ، اسامی سیستم ها ، نوع سیستم عامل های مورد استفاده بر روی سیستم های کلاینت و ... را پیدا کنید. تمامی این اطلاعات با Query گرفتن از NTP ممکن است ، اگر NTP سرور شما در قسمت DMZ شبکه باشد حتی احتمال افشاء شدن آدرس های IP داخلی شما را نیز دارد.

نوع 8 : DNS Enumeration چیست؟

فرآیند DNS Zone Transfer ای که در DNS انجام می شود می تواند بسیار اطلاعات مفیدی در خصوص هدف در اختیار ما قرار بدهد. زمانیکه درخواست Zone Transfer به یک DNS سرور ارسال می شود سرور اگر به درستی پیکربندی نشده باشد اطلاعات کامل رکوردهای DNS خودش را به سمت درخواست کننده ارسال می کند که شامل اطلاعات بسیار خوبی در خصوص سرویس ها و سرورهای موجود در مقصد است. شما می توانید با استفاده از اطلاعاتی که از طریق Zone Transfer بدست می آورید توپولوژی شبکه داخلی و ساختار اصلی شبکه هدف را شناسایی کنید. امیدوارم مورد توجه شما قرار گرفته باشد.

توجه کنید که این ارتباط صرفا بین DNS سرورها انجام می شود. DNS سرورها همیشه برای Zone Transfer از پورت TCP استفاده می کنند. برای اینکه فرآیند DNZ Zone Transfer بین دو یا چند DNS سرور به درستی انجام شود ارتباط بین ZNA سرورها چه مبدا و چه مقصد بایستی با انجام تاییده های TCP یا همان TCP ACK انجام شوند. اگر مهاجمی بتواند یک DNS سرور جعلی راه اندازی کند و درخواست Zone Transfer به DNS سرور واقعی بدهد می تواند اطلاعات بسیار زیادی در خصوص کلیه رکوردهای موجود در DNS سرور در فرآیند Enumeration بدست بیاورد.

پیش زمینه های ورود به دنیای هک و امنیت قطعا دوره های آموزش شبکه های کامپیوتری و به صورت ویژه دوره آموزش نتورک پلاس است. در دوره آموزش هک قانونمند و یا دوره CEH شما به خوبی با نحوه پیاده سازی چنین حملاتی آشنا می شوید و صد البته مفاهیم مربوط به ماهیت و مفاهیم امنیت شبکه و هک و نفوذ را نیز در دوره آموزش سکیوریتی پلاس آموزش خواهید دید. پیشنهاد می کنم اگر هنوز در خصوص دنیای هک و نفوذ دارای ابهام هستید حتما مقاله چگونه هکر شویم در این لینک را مطالعه کنید. امیدوارم مورد توجه شما عزیزان قرار گرفته باشد. با تشکر محمد نصیری

آموزش راه اندازی NAT Extendable در Cisco IOS

آموزش راه اندازی NAT Extendable در Cisco IOS 7 سوال متداول در شروع برنامه نویسی که باید از خودتان بپرسید

7 سوال متداول در شروع برنامه نویسی که باید از خودتان بپرسید دوره آموزش نتورک پلاس چیست؟ 20 نکته دوره نتورک پلاس که نمیدانید

دوره آموزش نتورک پلاس چیست؟ 20 نکته دوره نتورک پلاس که نمیدانید معرفی دوره های آموزشی هک وب سایت یا تست نفوذ وب + نقشه راه

معرفی دوره های آموزشی هک وب سایت یا تست نفوذ وب + نقشه راه برنامه نویسی اندروید چیست؟ معرفی کامل اندروید + ویژگی ها

برنامه نویسی اندروید چیست؟ معرفی کامل اندروید + ویژگی ها جاوا چیست؟ معرفی کامل زبان برنامه نویسی جاوا + کاربرد و ویژگی ها

جاوا چیست؟ معرفی کامل زبان برنامه نویسی جاوا + کاربرد و ویژگی ها لینوکس چیست؟ معرفی کامل لینوکس ، تاریخچه ، کاربردها و توزیع ها

لینوکس چیست؟ معرفی کامل لینوکس ، تاریخچه ، کاربردها و توزیع ها حمله دیکشنری ( Dictionary Attack ) چیست؟ به زبان ساده

حمله دیکشنری ( Dictionary Attack ) چیست؟ به زبان ساده