زمانی که طراحی شبکه مورد بحث قرار می گیرد دسته بندی شبکه براساس تعداد دستگاه های سرویس گیرنده به ما در طراحی کمک زیادی می کند.طراحی شبکه به اندازه و نیاز سازمان وابستگی زیادی دارد. به طور مثال بستر مورد نیاز برای یک شبکه کوچک با تعداد محدودی دستگاه نسبت به یک شبکه بزرگ با تعداد قابل توجهی دستگاه بسیار متفاوتر می باشد.متغییرهای زیادی در زمان طراحی شبکه باید در نظر گرفته شود.شبکه را براساس تعداد دستگاه های سرویس گیرنده به سه دسته تقسیم می کنند:

- Small Network : شبکه هایی با حداکثر 200 سرویس گیرنده

- Medium-Size Network : شبکه هایی با 200 تا 1000 سرویس گیرنده در این دسته قرار می گیرند.

- Large Netwok : شبکه هایی با بیش از 1000 سرویس گیرنده

اصول مهندسی در زیرساخت سیسکو به چه شکل است؟

بدون در نظر گرفتن مسائل مرتبط با اندازه و نیاز شبکه ، اجرای موفق طراحی شبکه نیاز به پیروی از اصول مهندسی در زیرساخت دارد. مدل سه لایه سیسکو اصول زیر را شامل می شود.

- Hierarchy : این طراحی سلسله مراتبی به طراح کمک می کند که یک شبکه مطمئن را طراحی کند و مشکلات پیچیده طراحی را راحت تر و قابل مدیریت تر کند.

- Modularity : طراحی ماژولار که باعث می شود عملکرد بخش های مختلف موجود در شبکه به صورت یک ماژول عمل کند و به این صورت طراحی ساده تر می شود. سیسکو جندین ماژول را معرفی کرده که شامل دیتاسنتر ، لبه اینترنت ، بلوک سرویس دهی و بخش Campus می باشد.

- Resiliency : شبکه باید بتواند در شرایط عادی و غیرعادی به کار خود ادامه دهد. در شرایط عادی ترافیک براساس انتظار ما جریان دارد ولی شرایط غیر عادی زمانی است که یک سخت افزار یا نرم افزار ما دچار مشکل شود یا ترافیک زیادی وارد شبکه شود یا حمله هایی مانند DoS ایجاد شود.

- Flexibility : شبکه طراحی شده باید توانایی تغییرات را داشته باشد به طور مثال یک سرویس به این شبکه اضافه شود یا توان شبکه را افزایش دهیم این تغییرات باید بودن ایجاد وقفه در عملکرد و اختلال در سرویس دهی صورت پذیرد.

در طراحی مدل سه لایه ای سیسکو ، تجهیزات در سه لایه زیر گروه بندی می شوند:

- Access

- Distribution

- Core

مدل سه لایه ای سیسکو به لحاظ مفهومی مشابه مدل هفت لایه OSI است. به طور کلی طراحی لایه ای بسیار مفید است چون هر دستگاه در هر لایه وظیفه و عملکرد مشخصی دارد که این ویژگی باعث میشود که حذف ، اضافه ، جایگزینی بخشی از شبکه به راحتی قابل انجام باشد. این انعطاف پذیری و سازگاری باعث می شود این مدل بسیار مقایس پذیر و قابل گسترش شود.

لایه Access در طراحی سه لایه سیسکو به چه معناست؟

در محیط LAN ، از طریق لایه Access اجازه دسترسی End Deviceها به شبکه ، داده می شود و در محیط WAN ، دسترسی به شبکه از راه دور داده می شود.معمولا در لایه Access از سوئیچ های لایه دوم و Access Pointها برای ایجاد دسترسی بین کلاینت ها و سرور استفاده می شود.

برخی از وظایف لایه Distribution در طراحی سلسله مراتبی سیسکو

- تجمیع لینک ها ارتباطی مربوط به LAN و WAN

- فیلترینگ و ACL

- مسیریابی

- جایگزینی و تقسیم بار (Redundancy and load balancing)

- خلاصه سازی روت ها (Route Summarization)

- کنترل Broadcast Domain با استفاده از روتر یا سوئیچ Multilayer

لایه Distribution در طراحی سه لایه سیسکو به چه معناست؟

این لایه بین لایه Access و Core قرار دارد و دیتا ارسالی توسط کاربر را از لایه Access به سمت لایه Core هدایت می کند. نوع ارتباطات در این لایه از نوع کابلی می باشد. برای جلوگیری از سرایت مشکلات احتمالی در شبکه LAN با استفاده از روتر یا سوئیچ Multilayer ، بین لایه Access و Core یک مرز ایجاد می کند.

برای درک بهتر مفاهیم سیسکو به دوره آموزش CCNA سیسکو جامع ( CCNA Routing and Switching ) مهندس قنبری یکی از کاملترین دوره های آموزشی سیسکو ( CCNA ) می باشد که با ده ها کارگاه عملی و توضیحات جامع به زبانی ساده و روان تدریس شده است.

مدرک CCNA روتینگ و سویچینگ سیسکو اولین گواهینامه دوره های آموزشی سیسکو به حساب می آید که شما را با تجهیزات زیرساختی سیسکو مثل روترها و سویچ ها و نحوه کار با آنها به خوبی آشنا می کند. شما با گذران این دوره CCNA Routing and Switching سیسکو دیگر نیازی به هیچ منبع آموزشی سیسکو نخواهید داشت.پیشنیاز دوره آموزشی CCNA سیسکو ، دوره آموزش نتورک پلاس است

برخی از وظایف لایه Core در ساختار سلسله مراتبی سیسکو

- سوئیچنگ با سرعت بالا

- قابلیت اطمینان و تحمل خطا

- پرهیز از هرگونه پردازش اضافه روی بسته ها که باعث درگیر کردن CPU شود مانند مسائل امنیتی مثل inspection یا مواردی مثل QoS

آموزش راه اندازی NAT Extendable در Cisco IOS

آموزش راه اندازی NAT Extendable در Cisco IOS معرفی انواع حملات آنالیز رمزنگاری ( Cryptanalysis ) به زبان ساده

معرفی انواع حملات آنالیز رمزنگاری ( Cryptanalysis ) به زبان ساده 7 سوال متداول در شروع برنامه نویسی که باید از خودتان بپرسید

7 سوال متداول در شروع برنامه نویسی که باید از خودتان بپرسید دوره آموزش نتورک پلاس چیست؟ 20 نکته دوره نتورک پلاس که نمیدانید

دوره آموزش نتورک پلاس چیست؟ 20 نکته دوره نتورک پلاس که نمیدانید بررسی سرفصل های نتورک پلاس Network+ و نکات مهم هر سرفصل

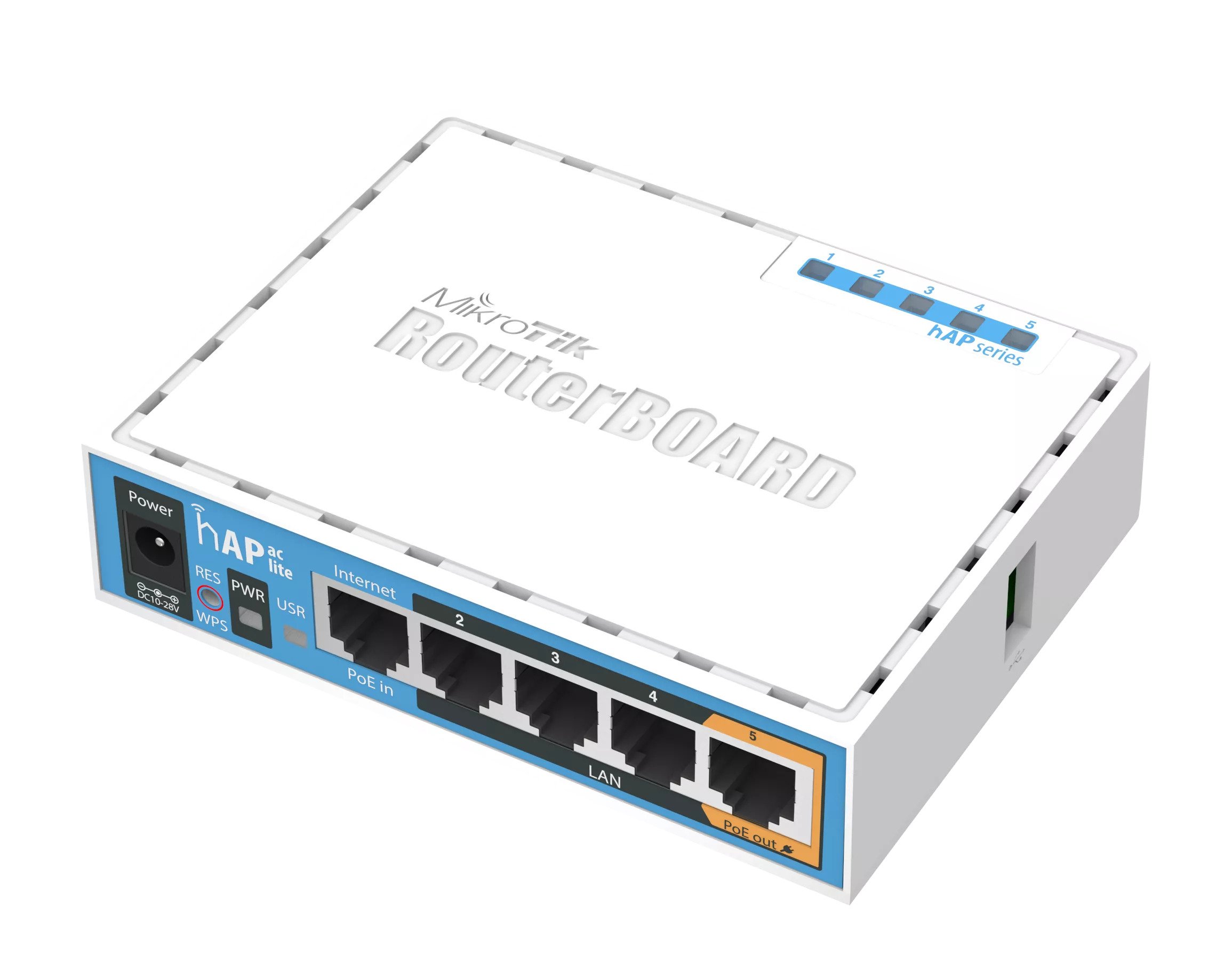

بررسی سرفصل های نتورک پلاس Network+ و نکات مهم هر سرفصل معرفی انواع روتر میکروتیک + بهترین روتر برای هر کاربرد چیست؟

معرفی انواع روتر میکروتیک + بهترین روتر برای هر کاربرد چیست؟ لینوکس چیست؟ معرفی کامل لینوکس ، تاریخچه ، کاربردها و توزیع ها

لینوکس چیست؟ معرفی کامل لینوکس ، تاریخچه ، کاربردها و توزیع ها اصطلاح بن شدن چیست؟ بررسی مفهوم Banned به زبان ساده

اصطلاح بن شدن چیست؟ بررسی مفهوم Banned به زبان ساده